Dzień Bezpiecznego Komputera - dobre praktyki.

12 października obchodzony jest Dzień Bezpiecznego Komputera. Dzień ten zapoczątkowany 12 października 2004 roku, objęty został patronatem Prezydenta RP, jak również Polskiej Izby Informatyki i Telekomunikacji. Celem akcji jest popularyzacja wiedzy na temat bezpieczeństwa informatycznego oraz zagrożeń płynących z sieci.

Internet jako medium jest bardzo pożytecznym narzędziem, ale również bardzo niebezpiecznym. Nieumiejętne korzystanie z niego może wyrządzić wiele szkód w komputerze, również nieodwracalnych.

Zatem jak się chronić?

Regularnie twórz kopie zapasowe zgodnie z regułą 3-2-1

Strata cennych danych zapisanych na dysku komputerowym może nastąpić niespodziewanie. Co prawda zazwyczaj istnieje możliwość przywrócenia danych, ale wiąże się to ze stratą czasu i środków finansowych. Jednak lepiej być przezornym i wcześniej zabezpieczyć dane. Dobrze jest regularnie tworzyć kopie zapasowe zgodnie z regułą 3-2-1. W tym przypadku cyfra 3 oznacza trzy wersje danych, 2 to dwa różne nośniki lub urządzenia, 1 to kopia danych poza lokalizacją pierwotną.

Dobrym rozwiązaniem do tworzenia kopii zapasowych jest serwer NAS. Serwer NAS jest rodzajem „komputera” (ang. Network Attached Storage), który służy do magazynowania, przechowywania i udostępniania wrażliwych danych. Taki serwer daje o wiele więcej możliwości, ponieważ pozwala również na tworzenie prywatnej chmury, w celu przechowywania, uzyskiwania dostępu, tworzenia kopii zapasowych i udostępniania wszystkich plików w sposób swobodny i bezpieczny.

Spośród serwerów dostępnych na rynku możemy wyodrębnić rozwiązania różnych producentów, np. Synology, QNAP, Asustor czy TerraMaster. Wspomniani producenci oferują rozwiązania zarówno dla użytkowników prywatnych jak i firm. Począwszy od prostych rozwiązań dwuzatokowych, skończywszy na profesjonalnych serwerach do zastosowań w szafach rack.

W sklepach firmowych prowadzonych przez naszą firmę dostępne są również gotowe zestawy produktów, składające się z serwera, odpowiednio dobranych dysków, ze wstępną konfiguracją, dodatkowym rokiem gwarancji oraz wsparciem technicznym przez cały okres gwarancyjny. Oferta ta spotyka się z dużym zainteresowaniem szczególnie klientów, którzy dopiero co rozpoczynają swoją „przygodę” z backupem.

Posiadaj choćby kilka różnych haseł, o odpowiedniej trudności

Niestety najpopularniejsze hasła można złamać w ciągu ułamków sekund. Przestępcy internetowi bardzo dobrze orientują się w znajomości najpopularniejszych haseł, jak również posiadają programy do łamania ich. Należy pamiętać, że im prostsze hasło, tym szybciej zostanie złamane.

Zatem jak stworzyć silne hasło, którego złamanie będzie kłopotliwe dla przestępcy?

- Hasło musi posiadać minimum 8 znaków długości – najlepiej, gdyby hasło miało przynajmniej 12-16 znaków. Im dłuższe hasło, tym lepsze.

- Musi zawierać wielkie i małe litery (AaBb)

- Musi zawierać cyfry (0123)

- Powinno zawierać znaki specjalne (%!@&;^)

- Nie powinno być słowem ze słownika lub kombinacją słów („kot”, „czarny kot”)

- Nie powinno bazować na oczywistych zamiennikach znaków („0” zamiast „o”, „1” zamiast „l”)

- Nie może zawierać prostych kombinacji klawiszowych, kolejnych liter czy powtarzających się znaków (qwerty, 123456, hhhhhh)

- Nie powinno odnosić się do nas lub bliskich nam osób (imię psa, imię dziecka, PESEL, ulubiony film)

Nie otwieraj nieznanych plików, weryfikuj linki które klikasz

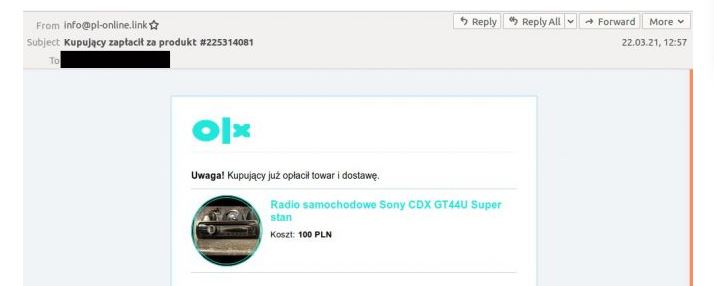

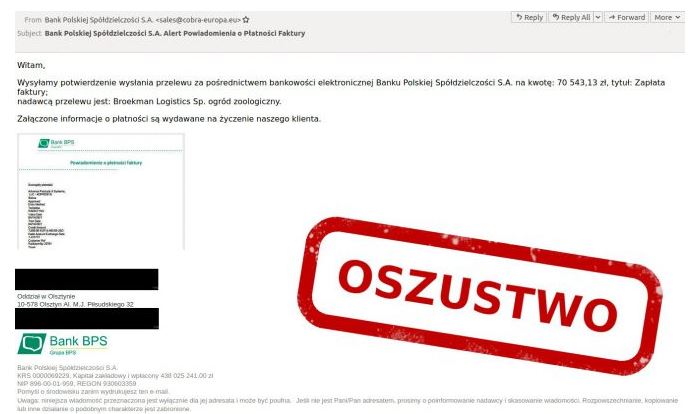

Phishing (czyt. fiszing) to rodzaj oszustwa polegającego na podszywaniu się pod inną osobę lub instytucję w celu wyłudzenia informacji, zainfekowania sprzętu złośliwym oprogramowaniem lub nakłonienia ofiary do określonych działań. Celem ataku phishingowego docelowo jest człowiek. Do takiego rodzaju ataków przestępcy wykorzystują wszystkie dostępne formy komunikacji, począwszy od wiadomości e-mail, przez komunikatory, telefony komórkowe czy wiadomości w portalach społecznościowych.

Często cyberprzestępcy podsyłają lub udostępniają linki, które do złudzenia przypominają strony bankowości elektronicznej, portali społecznościowych czy inne popularne strony. Takie działania zazwyczaj skłaniają do:

- podania danych logowania do banku na spreparowanej stronie WWW

- podania danych karty płatniczej / kredytowej

- wpisania loginu i hasła logowania do skrzynki pocztowej czy innego serwisu internetowego po kliknięciu w link z wiadomości

- podania danych osobowych (np. PESEL, nazwisko panieńskie matki, data urodzenia, miejsce urodzenia, numer dowodu) potrzebnych do uzyskania dostępu do niektórych kont lub np. zaciągnięcia kredytu

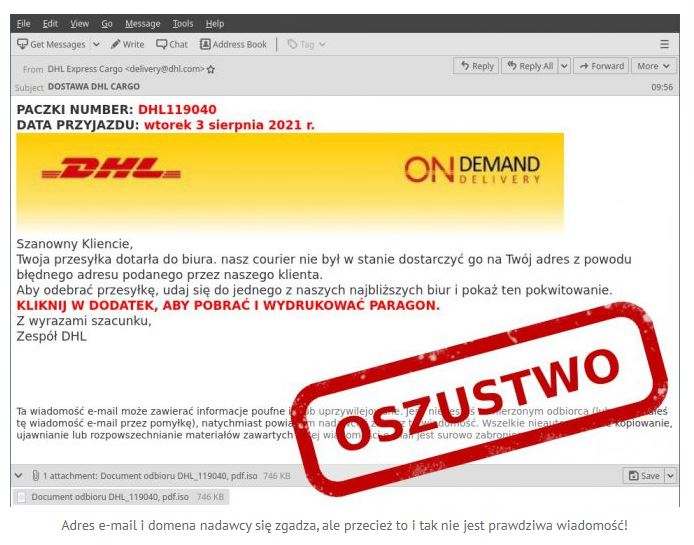

- pobrania pliku ze złośliwym oprogramowaniem (np. faktury, wezwania do zapłaty, pisma od kancelarii prawnej)

- instalacji złośliwego oprogramowania (np. ransomware, trojana, wirusa)

Jak się przed tym bronić?

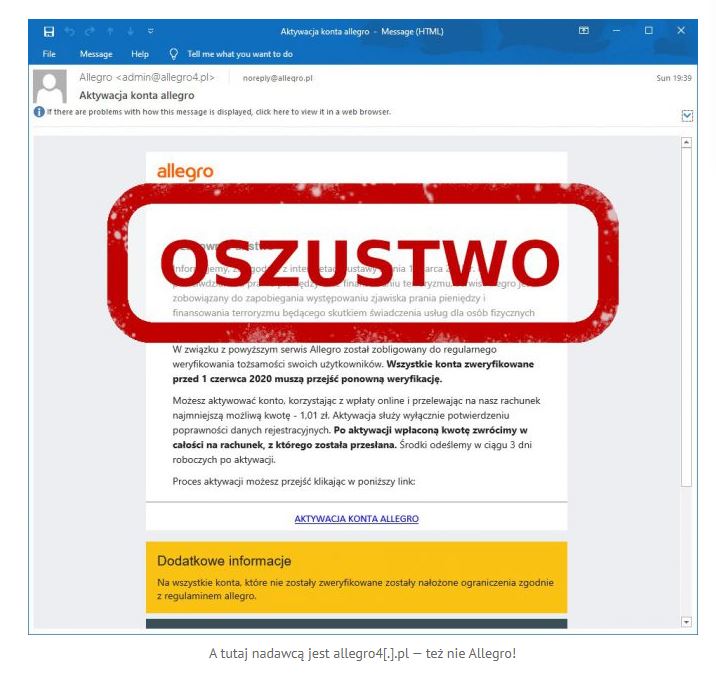

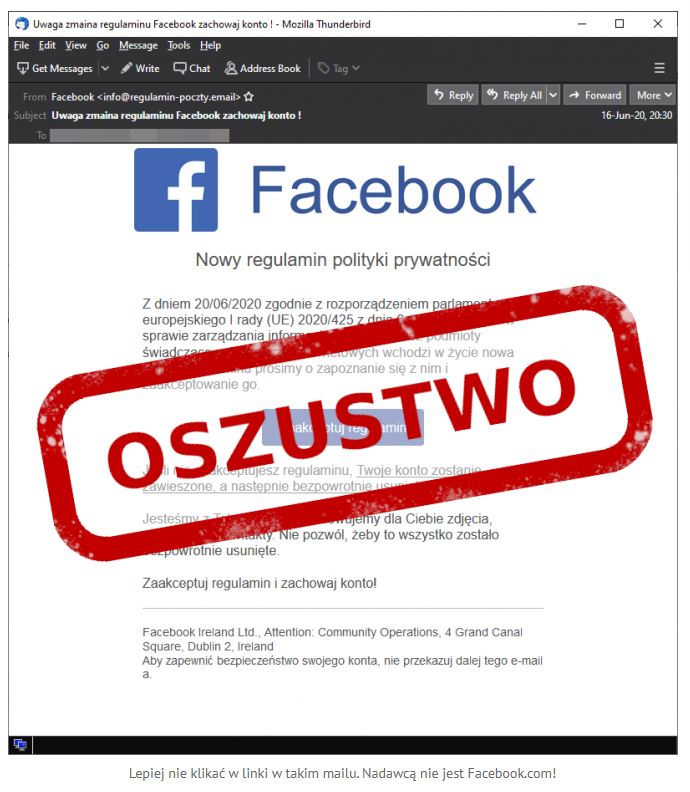

1. Weryfikuj nadawcę wiadomości – nie klikaj i nie otwieraj załączników kiedy domena nadawcy e-maila, nadawca wiadomości SMS czy w social mediach wygląda podejrzanie lub inaczej niż zwykle.

2. Nie klikaj w linki z niespodziewanych wiadomości. Wejdź na stronę WWW, wpisując adres ręcznie – nie klikaj w wiadomości typu zablokowane konto, profil wymaga weryfikacji, trzeba ustalić nowe hasło lub autoryzować płatność.

A jeśli nie masz innej opcji i musisz kliknąć w link, koniecznie zweryfikuj czy adres strony WWW jest prawidłowy:

- czy jest to prawidłowa domena (np. allego.pl, a nie „allegro-payment.md”)

- czy nie ma literówek i zmienionych znaków (np. „I” miast „l”, „rn” zamiast „m”)

- czy w adresie strony nie ma „dziwnych ogonków” z innych alfabetów (np. „ķ” zamiast „k”)

3. Weryfikuj informację innym kanałem kontaktowym (lub samodzielnie inicjując kontakt)

- Ktoś prosi w mailu o przelew na nowy numer konta? Zadzwoń lub napisz SMS z prośbą o potwierdzenie.

- Firma czy bank dzwoni i pyta Twoje dane? Oddzwoń samodzielnie, wybierając numer ze strony WWW lub napisz na czacie na stronie firmy.

- Dostajesz SMS z informacją o konieczności zapłaty? Zadzwoń (na numer ze strony WWW wpisanej ręcznie) i zapytaj o szczegóły.

- Dzwoni policjant, prokurator czy śledczy i ma jakiś prośbę? Zadzwoń na komisariat czy do prokuratury i zweryfikuj czy taka osoba tam pracuje oraz poproś o połączenie z nią.

4. Nie pobieraj i nie otwieraj załączników do maili, których się nie spodziewasz.

- Nieoczekiwana faktura do zapłaty? Jeśli znasz tę firmę, to zweryfikuj inną drogą. Nie znasz — przenieś wiadomość do kosza.

- Wezwanie do zapłaty? Jeśli wszystko płacisz na czas — przenieś wiadomość do kosza.

- Ważne wezwanie czy pismo w załączniku? Jeśli się go nies podziewasz, przenieś do kosza.

Regularnie aktualizuj oprogramowanie antywirusowe

Aktualizacje oprogramowań antywirusowych pozwalają na skuteczną ochronę przed wszelkimi zagrożeniami, nawet tymi najnowszymi. Pamiętaj, że cyberprzestępcy cały czas szukają nowych sposobów na oszustwo oraz doskonalą swoje dotychczasowe metody. Każdego dnia powstaje wiele nowych wirusów i zagrożeń, które kradną lub szyfrują dane. Odzyskanie ich jest niezwykle kłopotliwe, czasochłonne, stresujące a przede wszystkim często niemożliwe do wykonania.

Gdy tylko zauważysz, że Twój program antywirusowy ma dostępną aktualizację, to koniecznie z niej skorzystaj. Wybieraj takie systemy ochraniające Twój komputer, które zapewnią Ci bezpieczeństwo w każdej sytuacji oraz systemy, które aktualizują bazę na bieżąco.

Pamiętaj o dwuetapowej weryfikacji danych

Dwuetapowa weryfikacja to nic innego jak podwójne sprawdzenie tożsamości podczas logowania. W przypadku dwuetapowej weryfikacji samo hasło nie wystarczy. Należy również podać drugi składnik, np. kod uwierzytelniający z wiadomości SMS.

Taki rodzaj logowania jest bardziej bezpieczny, ponieważ nawet jeśli ktoś zdobędzie hasło do twojego konta i tak nie będzie mógł się zalogować bez podania dodatkowego kodu.

Czego można użyć do weryfikacji dwuetapowej?

- Smartfona – kody SMS

- Smartfona – aplikacje do generowania kluczy jak Google Authenticator czy Microsoft Authenticator, czy aplikacje autoryzacji mobilnej, np. banków

- Tokenów OTP (kodów jednorazowych)

- Fizycznych kluczy bezpieczeństwa

Czy weryfikacja dwuetapowa daje 100% bezpieczeństwo? Niestety nie, ale znacznie je zwiększa. Jest to jedna z licznych kwestii cyfrowego bezpieczeństwa. Należy pamiętać, że tylko stosowanie ich wszystkich razem jest skuteczne.

Nie pozostawiaj swoich wrażliwych danych na niezweryfikowanych stronach

Jak pisaliśmy powyżej, ZAWSZE zweryfikuj adres strony www na którą wchodzisz. Przestępcy często podszywają się pod strony bankowości elektronicznej czy znane serwisy.

Jak nie dać się oszukać?

- Kiedy logujesz się do banku, najlepiej wpisuj adres ręcznie. Uważaj, aby nie zrobić literówki. Przeglądarka sama zasugeruje stronę, na którą wchodziłeś już wcześniej.

- Nigdy nie loguj się do banku, klikając w link wątpliwego pochodzenia.

- Sprawdzaj klikając w kłódeczkę (na pasku gdzie znajduje się adres internetowy strony – przed linkiem) możesz sprawdzić, dla kogo został wystawiony certyfikat. Nazwa powinna zgadzać się z nazwą banku.

Nie ufaj wszystkim adresom e-mailowym, weryfikuj nadawcę

Maile wysłane przez oszustów pochodzą najczęściej z wcześniej wykradzionych kont mailowych. Oszuści podszywając się pod konkretną firmę, preparują nagłówek wiadomości i wysyłają fałszywe informacje.

Pamiętaj, aby po otrzymaniu wiadomości, w której nadawca prosi o podanie wrażliwych danych zweryfikować z jakiego adresu e-mail przyszła wiadomość oraz nie patrzeć tylko na nazwę nadawcy (która może być fałszywa) ale również zweryfikować też adres e-mail.

A jak w to wszystko wpisuje się ATEN?

W portfolio producenta znajdują się urządzenia, które zapewniają wysokiej klasy bezpieczeństwo przesyłanych danych. Mowa tu nie tylko o tzw. "SECURE KVMach", które dedykowane są do pracy w wojsku czy instytucjach wysoce chronionych. Nawet "zwykłe" przełączniki KVM do zdalnych połączeń posiadają odpowiednie zabezpieczenie.

Mowa tu o zaawansowanych możliwościach takich jak np.:

- Wsparcie dla Smart Card/Czytnika CAC

- Wsparcie dla zewnętrznych usług autoryzacji: RADIUS, LDAP, LDAPS i MS Active Directory

- Obsługa szyfrowania danych TLS 1.2 i certyfikatów RSA 2048-bit do zabezpieczania użytkowników logujących się z przeglądarek

- Elastyczne mechanizmy szyfrowania umożliwiające użytkownikom wybór dowolnej kombinacji szyfrowania 56-bitowego DES, 168-bitowego 3DES, 256-bitowego AES, 128-bitowego RC4 lub Random do niezależnego szyfrowania danych klawiatury/myszy, wideo i virtual media

- Wsparcie filtrowanie po IP/MAC

- Zabezpieczenie hasłem

- Prywatny CA

Należy pamiętać, że ZAWSZE rozwiązanie sprzętowe są lepsze z punktu widzenia bezpieczeństwa połączeń. Przełączniki KVM over IP są idealnymi urządzeniami zarówno dla małych firm, jak i dla globalnych organizacji czy firm z wieloma biurami w różnych lokalizacjach. Łączy zdalne i lokalne miejsca pracy bez ograniczeń i strat w jakości pracy. To bezpieczne i praktyczne rozwiązanie.

Podsumowanie

Pamiętaj, że zawsze lepiej działać prewencyjnie. Utrata cennych plików, zablokowanie komputera, włamanie na konto pocztowe czy kradzież pieniędzy z konta bankowego to realne zagrożenia, które mogą się wydarzyć w chwili, kiedy nasz komputer nie jest odpowiednio zabezpieczony. Każde z takich działań naraża nas użytkowników na ogromny stres oraz szkody finansowe.

Przejdź do strony głównej Wróć do kategorii Poradniki ATEN